了解俄罗斯先进持续威胁组织的活动

摘要

俄罗斯是具备攻击性网络能力的主要国家之一,并且一直在利用这些能力推进国家目标和战略目标。

现有研究普遍认为,俄罗斯政府的三个主要机构负责组织这些攻击性网络组织并指挥它们的行动。尽管将网络攻击归因于特定国家具有一定的挑战性,但许多备受关注的入侵事件被各个政府机构和私人网络安全公司归因于俄罗斯的攻击性网络组织,这是基于这些组织在入侵过程中的活动。

对现有研究的评估表明,在将俄罗斯政府机构列为幕后主使时,往往没有提供具体的理由或解释。本研究检视了现有的学术、政府和私营行业报告,并试图建立攻击性网络组织的活动与俄罗斯政府机构的可能目标和目的之间的联系。

关键词:网络安全、辛西娅·冈内拉博士、高级持续性威胁、俄罗斯军事情报总局、俄罗斯外情局、俄罗斯联邦安全局、攻击技术和过程

问题陈述

本研究的目的是评估知名的俄罗斯国家支持的网络攻击组织,并根据它们的动机、战术、技术和过程(TTPs)将它们与相关政府机构联系起来。

本文旨在回答以下问题:

有哪些证据支持对俄罗斯政府机构的动机进行理解,

这些机构很可能拥有高级持续性威胁(APT)网络攻击部门?

著名的APT组织在直接监管下运作,它们的TTP是什么?

俄罗斯APT组织的TTP与具备网络攻击能力的俄罗斯机构的动机有何关联?

本研究通过现有的学术来源、政府机构的出版物、研究机构的报告以及直接参与分析或应对网络攻击的网络安全公司的评估来回答这些问题。本研究的目标受众是网络安全专业人员、网络安全学生、外交政策和国际关系分析师,以及情报和国家安全研究人员。 网络入侵的归因 在研究任何被归因于某个国家的APT组织或网络攻击之前,了解网络归因的概念至关重要。乔治亚理工学院公共政策学院的米尔顿·穆勒等研究人员在《网络防御评论》上发表了一篇文章。

在2019年的文章《网络归因:新机构能否实现跨国可信度》中,穆勒等指出,将网络入侵归因于特定的威胁行为者或对手在多种因素的影响下具有挑战性。该文章指出,传统的网络归因方法通常依赖于根据共同的技术TTP集合对入侵进行聚类。该文章还确认存在多种模型和技术用于对网络入侵进行聚类或归因,例如钻石模型或Q模型。

然而,并不存在一种普遍适用的方法或证据标准来明确将入侵归因于对手(2019年)。 解决归因证据标准缺失的一种可能方法是利用现有的法律体系。卡内基国际和平基金会的网络安全研究人员加勒特·亨克(Garrett Hinck)和蒂姆·莫里尔(Tim Maurer)在2020年发表的《国家安全法和政策杂志》上提出了这个解决方案。

文章指出,尽管归因网络行动具有挑战性,但美国已多次使用正式起诉书来公开归因国家支持的网络攻击,这些起诉书针对在他们政府的支持下行动的外国个人。

文章认为,与其他政治或外交行动不同,起诉书明确指认个人而不是模糊的组织。亨克和莫里尔还断言,正式起诉旨在提供犯罪证据,包括作案者与特定政府机构的任何联系。亨克和莫里尔引用的一个例子是2018年对12名涉嫌为干扰2016年美国选举而进行网络行动的俄罗斯政府特工的起诉。2018年的起诉书《美利坚合众国诉维克托·鲍里索维奇·涅蒂克肖等人》提供了这些个人非法活动的证据,并详细描述了他们与俄罗斯政府的关联。起诉书描述了个人使用的各种TTP,包括部署的恶意软件或恶意代码的类型,以及他们的各种在线化名和用户帐户(2018年)。 关于网络入侵的公开归因,安全研究中心的高级网络安全研究员弗洛里安·埃格洛夫(Florian Egloff)在2020年发表的《网络安全杂志》中认为,网络入侵的公开归因现在已成为国家安全政策的一部分。网络安全研究人员蒂莫·斯蒂芬斯(Timo Steffens)博士在他的2020年著作中也对公开归因入侵的外交理由表示同意。该书还进一步阐述了这个想法,并提供了归因的必要性的其他可能原因,包括向特定目标行业提供信息或影响公众舆论。斯蒂芬斯概述了一个全面的评估和归因入侵的过程,分为六个大阶段。第五个阶段是归因给特定组织或团体,并考虑该组织的动机和能力(2020年)。

俄罗斯的网络军事学说和能力

许多出版物试图解释俄罗斯进行网络行动的基本原理,并评估该国的网络能力。

贾斯汀·谢尔曼(Justin Sherman)是美国智库大西洋理事会的非常驻研究员,参与他们的网络国家战略计划。2022年,谢尔曼撰写了一份简报,提供了有关网络行动如何在俄罗斯政府的总体战略中发挥作用的更多背景信息。该研究详细介绍了不同俄罗斯网络行动组织的碎片化和看似杂乱的组织形式,包括那些不受俄罗斯政府直接控制的组织,这些组织的覆盖范围和功能仍然广泛,它们具备高度的攻击性网络行动能力。谢尔曼提供了与俄罗斯政府机构下的组织相关的网络入侵案例,并提到了一些在知名安全事件中使用的TTP。谢尔曼还警告称,使用代理人和前沿公司,也就是实际上是雇佣的网络犯罪分子,使网络入侵的归因变得更加困难(2022年)。尽管谢尔曼的研究考察了俄罗斯政府与APT组织和网络犯罪组织的关系,其他研究则关注俄罗斯的网络能力。

Mason Shuya(2018年)是一名研究俄罗斯情报和国家安全的研究生,他在《战略安全杂志》上发表了一篇文章,帮助理解俄罗斯进行网络行动的动机。该文章回顾了2016年,前俄罗斯总理德米特里·梅德韦杰夫(Dmitry Medvedev)表示美国和俄罗斯即将进入冷战状态。Shuya随后解释了信息战争如何通过针对美国和其他北约盟国的网络行动来推进俄罗斯的政治和军事目标(2018年)。

还有两位研究俄罗斯网络能力的作者是安德烈·索尔达托夫(Andrei Soldatov)和伊琳娜·博罗甘(Irina Borogan),他们都是欧洲政策分析中心的高级研究员,关注俄罗斯特工机构的活动。索尔达托夫和博罗甘(2022年)撰写了一份报告,描述了俄罗斯政府机构的历史演变和当前结构,以及其网络行动能力。该报告展示了俄罗斯政府内部组织变化的时间线,以及高调网络行动和事件。报告还解释了主要俄罗斯情报机构的结构和职能,包括总参谋部的主要情报总局(GRU)、外交情报局(SVR)和联邦安全局(FSB)(2022年)。

一些关于俄罗斯网络军事学说的研究集中于解释该国隐含的政策和过去的网络行动使用。Bilyana Lilly博士是美国智库兰德公司(RAND Corporation)的兼职研究员,专注于网络安全和信息战。Joe Cheravitch是兰德公司的一名国防分析师。Lilly和Cheravitch(2020年)通过在第12届国际网络冲突大会上提交的一份研究报告进一步加强了对俄罗斯攻击性网络活动观点和政策的理解。尽管缺乏正式的法令或政策,但该报告发现俄罗斯官员的几份文件和过去的声明有效地定义了俄罗斯的网络军事学说。该报告将对俄罗斯网络军事学说的理解与过去GRU和FSB的网络活动联系起来,并评估了这些组织的动机变化(2020年)。

另一组研究人员旨在了解俄罗斯进行颠覆活动的倾向,突出了俄罗斯与西方在对待网络行动方面的观点上的差异。Andrew Radin博士等在兰德公司领导了一项研究项目,并发表了关于俄罗斯颠覆活动的研究观点(2020年)。该观点将颠覆定义为影响行动,并提供了俄罗斯可能认为颠覆性行动(包括信息战行动)具有吸引力和必要性的背景。该研究还提到了被归因于俄罗斯的两个网络行动组织APT28和APT29进行的最近的网络行动例子,支持了对颠覆活动的理解(2020年)。

其他研究则进一步探讨了俄罗斯使用信息战的原因。 2020年,康纳·坎宁安(Connor Cunningham)是华盛顿大学国际政策研究所的网络安全研究员,专注于俄罗斯的网络行动,他撰写了一份深入报告,关于俄罗斯使用信息战。该报告概述了进行网络和影响行动的动机,然后描述了俄罗斯知名媒体组织RT和Sputnik如何通过参与多个国家来传播俄罗斯的影响力。报告总结了公开报道的俄罗斯APT组织与其政府机构之间的关系,包括APT28、APT29、Sandworm Team、Turla和Gamaredon。报告的结论指出,俄罗斯对西方持续的孤立感和过去网络行动的成功使得这些行动有可能继续下去(2020年)。

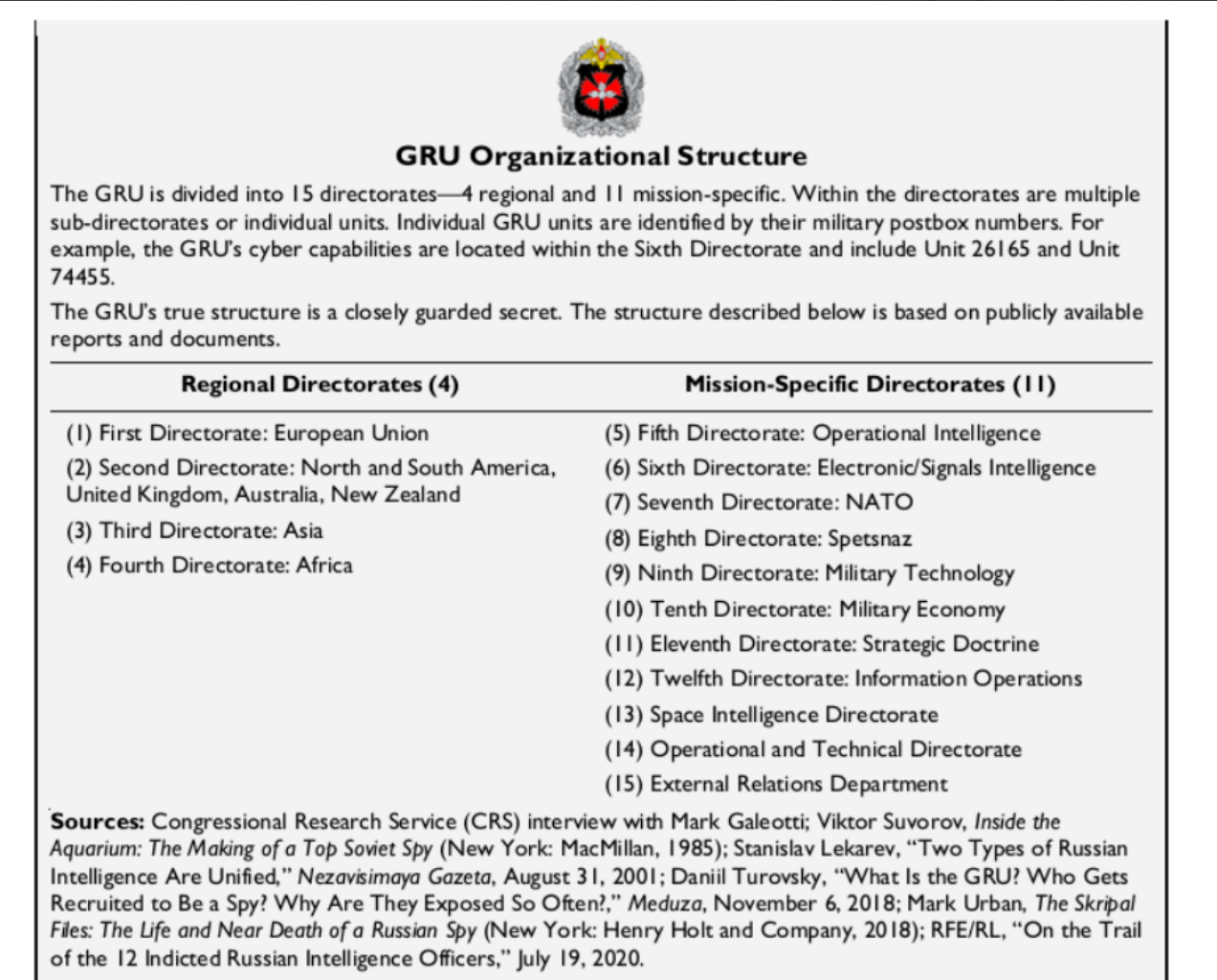

关于GRU的任务和动机的更好理解,美国国会研究局的俄罗斯和欧洲事务分析师安德鲁·鲍恩(Andrew Bowen)描述了俄罗斯军事情报组织的历史和结构、其情报目标、目标和收集行动,以及包括网络行动在内的显著活动(2021年)。

北约战略传播卓越中心和北约合作网络防御卓越中心(CCDCOE)的扬·哈卡拉(Janne Hakala)和贾兹林·梅尔尼奇克(Jazlyn Melnychuk)在2021年撰写的一份报告进一步扩展了对俄罗斯情报机构的动机和行动的了解。报告对俄罗斯发展网络能力的历史背景进行了解释,阐述了俄罗斯总体情报机构的组织结构,并介绍了公开归因于俄罗斯APT组织的重要行动(Hakala和Melnychuk,2021年)。

许多作者试图更多地了解俄罗斯APT组织。鲍恩(2022年)在一份报告中指出,已知的具有网络行动单位的俄罗斯政府机构包括GRU、SVR和FSB。报告指出,美国政府将一些备受关注的网络入侵归因于在这些机构下运作的特定组织,例如,GRU负责APT28,而SVR负责APT29。鲍恩还提到,每个机构可能对进行网络行动具有特定的目标和目的(2022年)。

美国政府机构的现有分析提供了一些这些APT组织的特定TTPs。 美国网络安全与基础设施安全局(CISA)(2022b)的一份报告详细说明了美国政府将多起网络行动归因于俄罗斯政府组织的情况。虽然该报告针对美国的关键基础设施,但指出FSB、GRU和SVR在信息技术(IT)和运营技术(OT)网络上进行了网络行动。该文件提供了美国执法机构调查的先前入侵的见解,美国司法部(DOJ)的起诉书,每个组织及其别名的网络活动摘要,以及其他资料资源(2022b)。

其他研究集中于更广泛的入侵,以收集不特定于关键基础设施的TTPs。 学术界和私营部门的安全研究人员安托万·勒梅(Antoine Lemay)等在2018年的《计算机与安全》期刊上发表的一篇文章中收集了许多著名的公开报道的国家APT组织,并将它们分类整理成表格。该文章还对每个组织进行了概述,包括一些归因于俄罗斯政府的组织:APT28、APT29、ENERGETIC BEAR、Sandworm Team和Turla。该文章还提供了每个组织的一些TTP的见解,包括使用的恶意软件类型和先前入侵的示例,这些示例表明了可能的动机或目标(2018年)。

美国政府的报告进一步详细说明了这些APT组织的组织和动机。 美国卫生部网络安全协调中心(HC3)与美国卫生与人类服务部(HHS)信息安全办公室合作的一份2022年演示文稿进一步详细说明了俄罗斯APT组织与其监督机构之间的关系。演示文稿显示,APT28很可能是GRU的第26165部队或第85特种服务中心(GTsSS)的一部分,Sandworm Team很可能是GRU的第74455部队或特殊技术主要中心(GTsST)的一部分,APT29很可能在SVR的监管下运作,而Turla很可能在FSB的监管下运作。演示文稿引用了欧洲对外关系委员会的一份报告,展示了FSB、GRU和SVR的主要和次要任务,然后概述了每个APT组织之前的疑似行动和它们的TTPs(2022年)。

以往的研究主要关注APT组织使用的具体技术TTPs。Bederna Zsolt是安全与安全科学博士学位研究生,Tamas Szádeczky是布达佩斯国家公共服务大学网络安全研究所的研究员。2020年,Zsolt和Szádeczky在《安全期刊》上发表了一篇名为“通过僵尸网络进行网络间谍活动”的期刊文章,总结了APT28的几个网络行动,并列出了该组织使用的恶意软件类型。文章指出该组织使用的恶意软件包括VPNFilter、XAgent、LoJax、Carberp和Zebrocy。文章还提到,APT28采用了多种策略来获取凭据或利用目标,包括伪造登录页面、钓鱼和定向钓鱼邮件,以及Adobe Flash Player和Windows漏洞利用(2020年)。

需要注意的是,先前的研究解释了一个组织的TTPs如何随着时间的推移而变化。 Ian Thornton-Trump,网络威胁情报专家,在2022年发表的一篇名为“俄罗斯:网络全球主角”的期刊文章中简要解释了俄罗斯网络行动的快速演变。文章回顾了一些重要的俄罗斯APT组织,包括APT28、APT29和Sandworm Team,指出这些组织与相应的政府机构之间的联系,并提供了这些组织的一些TTPs,以加强对这些组织在高调攻击中进行网络行动的理解。文章最后指出,网络行动将继续成为俄罗斯实现其外交政策目标、补充军事行动、不断发展和进步的重要因素(2022年)。

一般问题是俄罗斯政府支持的网络攻击在实现俄罗斯的外交政策目标中起着关键作用(Thornton&Miron,2022年)。了解这些APT组织的TTPs和动机可能有助于更快地归因于未来的攻击,或者为潜在高风险目标提供更好的防御姿态(Anderson,2021年)。具体问题是公开可得的归因报告,其中包括疑似俄罗斯APT组织的TTPs和威胁指标(IOCs),往往不专注于这些TTPs和IOCs与犯罪APT组织的动机、目标或目的之间的关系(NCSC,2021年;ANSSI 2021年;CISA 2020年;Wolfram等,2022年)。本研究探讨了一个组织的TTPs与其监管机构的动机之间的关系,以注意已知组织的行动之间的重叠、演化和差异。

文献综述

以下部分使用了多个来源的现有研究,包括学术期刊、外交政策专家和网络安全研究人员的报告、政府机构文件,以及私营信息安全公司进行的技术分析。本节的第一部分着重于了解俄罗斯对网络的看法以及该国情报机构如何利用网络行动。第二部分考察了已知的、与俄罗斯情报机构有关的重要APT组织使用的一部分公开的TTPs。最后一节重点介绍了每个APT组织的TTPs中存在的情报机构动机或目标的证据。

俄罗斯情报机构的动机

苏联解体使后苏联时期的俄罗斯必须进行许多变革。尽管重新组织了俄罗斯的安全和情报机构,但现代机构的当前功能和结构与苏联时代相似(Sherman,2022年)。20世纪90年代的快速技术进步,结合对俄罗斯或其敌人如何在战场内外利用新技术的观察,使人们意识到俄罗斯情报机构需要提升其能力并开发新的情报行动方法(Hakala&Melnychuk,2021年)。这一认识导致俄罗斯制定了松散的网络战理论,每个机构都会以自己的方式解释和执行(2021年)。

信息战争-俄罗斯的网络方法

伦敦国王学院国防研究系的Rod Thornton博士和Marina Miron博士在2022年的《网络防御评论》上发表了一篇文章,概述了俄罗斯对网络的概念。文章指出,俄罗斯认为自身受到西方的威胁,对抗这种威胁的方式之一是利用网络行动,或者俄罗斯所称的信息战(IW)。作者解释称,从俄罗斯的角度来看,IW包括技术和心理两个组成部分。文章将技术组成部分定义为网络间谍活动、侦察以及破坏或摧毁。文章指出,心理组成部分包括散布虚假信息和宣传。文章再次强调,俄罗斯使用攻击性网络行动是基于对来自西方国家和北约成员国的威胁的认知(2022年)。

2021年Hakala和Melnychuk的报告《俄罗斯在网络空间的战略》支持了俄罗斯进行网络行动的理由以及该国将网络视为信息战的看法,该观点比典型的西方视角更为广泛。报告指出,尽管没有单一的政策或总体战略文件,但从多个杰出军事人物的战略文件和出版物中可以共同定义俄罗斯的网络行动原则(2021年)。Sherman(2022年)指出,解释这种松散的原则导致在将这种思想转化为攻击性网络战役时存在困难,导致具有网络能力的政府机构之间的竞争。Soldatov和Borogan(2022年)在其2022年的报告《俄罗斯网络战:揭秘克里姆林宫的能力》中进一步阐述了解释俄罗斯网络原则的挑战,并指出进行网络行动的机构,包括GRU、SVR和FSB等,经常在资源上竞争,任务上有重叠,并且存在非正式的指挥结构和责任层级(2022年)。

尽管网络原则存在缺陷,先前的研究突出了这些文件中的几个共同主题,并对俄罗斯进行网络活动的总体战略动机和目标有了一定了解。Cunningham(2020年)在报告《俄罗斯联邦信息战初探》中提到,俄罗斯的历史动机和对西方的孤立感推动俄罗斯将攻击性网络行动作为一种非对称工具使用。报告指出俄罗斯信息战运动的三个主要目标是:增加俄罗斯在其影响领域的力量和控制,减少和削弱西方意识形态的增长和影响力,确保俄罗斯作为主导世界大国的地位(2020年)。

Radin等人(2020年)在报告《理解俄罗斯颠覆行动》中提到的目标也类似。报告认为,俄罗斯的主要目标是维护和增加俄罗斯的影响领域,保护国家和俄罗斯意识形态,并扩大俄罗斯在世界上的主导地位(2020年)。Hakala和Melnychuk(2021年)提供了第三个与俄罗斯情报机构优先事项相关的观点。报告认为,这些高级优先事项包括:防止对现有政权的破坏,收集为战略决策所需的情报,并在必要时进行行动以推动情报目标,并与其他情报机构竞争以支持和实现俄罗斯的战略目标(2021年)。几位作者进一步探讨了俄罗斯各情报机构的动机、目标和任务,并且Mark Galeotti(俄罗斯安全问题专家)在2016年为欧洲对外关系委员会(ECFR)的一份报告中创建了一张总结各情报机构角色和责任的表格,附录A中可供参考。

俄罗斯情报机构的作用

|

GRU:俄罗斯的军事情报机构

Bowen(2021年)在《俄罗斯军事情报:背景与国会议题》一文中详细介绍了GRU,即俄罗斯的军事情报机构。该报告指出,GRU的历史可以追溯到第二次世界大战,当时该机构首次与纳粹作战进行秘密行动。战后,该机构作为情报机构与国家安全委员会(KGB)并肩工作,并包括“Spetsnaz”特种部队,这些部队接受了秘密行动的训练(2021年)。报告继续指出,与KGB不同,GRU在苏联解体后仍在俄罗斯保持活动,并继续作为军事情报机构发挥作用。Bowen指出,GRU在苏联解体后需要与SVR和FSB竞争资源和政治支持。报告解释说,GRU从2008年开始发展网络间谍能力,至少有三个GRU单位负责进行网络或信息行动,尽管GRU的结构和组成并非公开(详见附录B)。Bowen澄清,GRU情报行动的总体目标是收集与军事决策相关的信息并获取外国技术,次要目标是收集与政治相关的信息。除了这些主要目标外,报告还明确指出,作为一个军事组织,GRU利用攻击性网络行动进一步推动俄罗斯的外交政策目标并惩罚对手(2021年)。 Lilly和Cheravitch(2020年)扩展了对GRU的网络行动历史和该组织与其他竞争的俄罗斯机构的关系的研究。报告解释说,直到最近,GRU在俄罗斯政府内并不是网络能力的领导者,而FSB在2010年代初期超过了GRU。报告指出,随着GRU增强了自己的能力并开始进行网络行动,分析人士普遍认为该组织的活动常常具有高风险、鲁莽和不成熟的特点。报告建议,通过利用俄罗斯义务兵役制度的征兵制度,GRU通过从学术机构招募有才华的人员,迅速发展了其网络能力。这种快速的能力增长和有针对性的招募导致至少一个疑似的GRU单位的战术大幅提高了复杂性,报告得出结论,GRU超过了FSB,成为领导网络行动的机构。报告的结论强调了可能的动机和目标。报告称,俄罗斯现在将网络能力纳入其战争概念中。随着GRU成为领导攻击性网络行动的机构,这些行动很可能与非网络的战争努力相辅相成(Lilly和Cheravitch,2020年)。报告的结论还重申了GRU对冒险和进攻性的历史偏好,其能够同时进行心理和技术行动,以及其作为军事情报机构的核心职能部分地推动其目标(2020年)。

笔记。 根据特定任务的理事会,第六理事会可能负责开展和协调 GRU 网络和信息行动。 来自俄罗斯军方情报:国会的背景和问题,A. Bowen,2021 年,国会研究服务。

SVR:对外和政治情报

《秘密世界:情报史》是剑桥大学现代与当代历史名誉教授Christopher Andrew的著作,其中详细记述了俄罗斯对外情报机构SVR的历史(2018年)。该书追溯了该机构的起源至少可追溯到苏联初期,作为前身克格勃的一部分。随着苏联的变化,书中解释说,进行对外情报的责任在多个机构之间转移,直到成为克格勃的第一总局,负责对外情报。与GRU类似,SVR在苏联解体后幸存下来,并成为了后苏联俄罗斯的一个独立机构(2018年)。

Kirill Shamiev和Bettina Renz博士是研究俄罗斯的学术研究人员,他们在一篇名为《安全服务》的书章中详细阐述了SVR的职能。这一章节指出,SVR主要专注于对外情报收集,更具体地说是针对外国人(Shamiev和Renz,2023年,第20章,第229页)。尽管有关该机构的很多内容都是保密的,但该文本指出,SVR成功地将网络行动纳入了其能力范围(2023年)。

David Gioe博士是美国西点军校美国陆军网络研究所的教授和历史研究员,他在《情报与国家安全》杂志上发表了一篇2018年的期刊文章,进一步扩展了SVR的职能。该文章详细介绍了SVR如何利用传统情报技术作为混合情报行动的一部分来影响2016年美国大选。SVR在人员情报(HUMINT)行动方面的历史技能与网络行动相得益彰,例如SVR希望影响2016年选举,并且该机构侵入了民主党全国委员会的服务器。随后,GRU也侵入了同样的服务器,文章引用了调查这些入侵行动的网络安全公司CrowdStrike的说法,称这两个对手都在代表俄罗斯政府进行政治和经济间谍网络行动(2018年)。

Bowen在题为《俄罗斯网络单位》的2022年简报中确认了SVR在影响2016年选举方面的可能参与。该简报确认了SVR对保密性的追求、对收集外国情报的专注以及其高超的技术能力,这些都体现在该组织在成功进行网络攻击后仍能保持不被察觉的能力(2022年)。爱沙尼亚外国情报局(EIFS)2018年的一份报告也支持了Bowen的观察。该报告认为,SVR的主要重点是收集具有战略价值的外国情报。报告还指出,尽管SVR的核心任务是进行人员情报活动,但该组织仍在发展其网络能力,强调长期行动和精选目标(2018年)。

FSB: 源于 KGB

Dr. Sandor Fabian在2019年为美国智库大西洋理事会撰写的《国防与安全分析》期刊文章中提供了对FSB的简要概述。该文章指出,FSB的主要重点是国内安全和反情报工作。文章指出,FSB是俄罗斯情报机构中最大的机构,1995年的一项法律赋予了该机构广泛的权力来进行国内监视活动(2019年)。

Soldatov和Borogan的一份报告(2022年)证实了FSB的角色,并解释称,FSB在上世纪90年代末开始培养其网络能力,成立了计算机和信息安全总局(UKIB),并于2004年成为第18中心,即信息安全中心。报告指出,FSB在2003年大幅提升了其网络能力,当时俄罗斯总统弗拉基米尔·普京将政府通信和信息联络联邦机构(FAPSI)分割。报告解释说,这个曾经的KGB局长处在苏联解体后幸存下来,类似于美国国家安全局(NSA)。FSB获得了FAPSI的电子情报功能,并将其重新组织为第16中心,即电子情报与通信中心。报告还指出,FSB通过著名的俄罗斯学校招募人才,并直接接触犯罪黑客并为他们提供保护。报告暗示,这些招募策略以及在1990年代和2000年代将网络责任整合到FSB下,使该机构在国内外领域积极扩大其被视为网络能力主要提供者的范围。随着GRU增强其攻击性网络能力,它开始与FSB以及较小程度的SVR竞争,导致由于任务重叠和机构之间缺乏沟通和协调而出现混乱(2022年)。

Bowen在2020年为国会研究服务机构撰写的《俄罗斯执法和内部安全机构》报告中总结了FSB的职能。该报告确认了FSB的广泛范围,包括反情报和反恐工作、国内重点以及内部网络安全事务的责任;然而,报告也承认FSB扩大了其职责,包括对外活动和攻击性网络行动。FSB还在俄罗斯直接影响范围内的国家保持着强大的行动力,并利用与犯罪网络的联系,有时将这些网络作为工作代理人(2020年)。

Gavin Wilde是卡内基国际和平研究所的高级研究员,也是俄罗斯信息战专家,他与Justin Sherman合著了一份题为《没有界限:俄罗斯的信息战和政权安全》的2023年报告。该报告为FSB的目标和任务提供了背景。报告还指出,FSB最早涉足网络领域的行动是开发和使用国内监视系统“运营调查措施系统”(SORM)。尽管SORM最初针对的是从上世纪90年代中期开始的电话系统,但该系统在拦截国内互联网流量方面的能力逐渐增强。报告还指出,在2000年初,俄罗斯在政府中面临技术赤字,并且难以适应越来越多的网络化战场和社会。2000年的《俄罗斯联邦信息安全学说》试图解决这种能力缺失,该报告声称该学说定义了对俄罗斯信息安全构成威胁的七个外部因素。这些威胁包括恐怖主义、外国侦察、信息战、对信息系统的攻击以及其他各种削弱俄罗斯的信息或技术手段(2023年)。

TTPs of Prominent Russian APT Groups(突出的俄罗斯高级持续性威胁团队的战术技术过程)

战术技术过程(TTPs)是高级持续性威胁(APT)团队在进行不同入侵时反复使用的特征,而MITRE ATT&CK框架是一个收集了TTPs的集合,分析人员可以用它来描述APT在入侵过程中的行动(Steffens,2020)。

奥地利技术研究所的研究人员Florian Skopik和Timea Pahi在2020年的一篇期刊文章中解释了如何利用现有的概念,如ATT&CK和网络攻击链,来帮助追溯网络入侵的来源。文章指出,网络攻击链包括七个阶段:侦察、武器化、交付、利用、横向移动和安装、命令与控制、以及行动。尽管存在这些框架,文章继续说道,追溯入侵的来源仍然具有挑战性,通常需要结合技术和非技术指标(2020)。

不同的组织使用不同的命名方案来指代APT团队,本研究使用了MITRE ATT&CK团队跟踪网页提供的主要名称(Groups,无日期)。附录C中的表格列出了来自MITRE ATT&CK团队跟踪页面的每个俄罗斯APT团队,以及MITRE提供的相关团队和每个团队的描述。本研究不提供每个APT团队的TTPs的详尽列表或讨论,但附录D包含了显示与每个APT团队相关的ATT&CK矩阵的摘要图表。

| 名称 | 别名 | 描述 |

|---|---|---|

| ALLANITE | Palmetto Fusion | ALLANITE是一个被怀疑为俄罗斯的网络间谍组织,主要针对美国和英国的电力行业。据报道,该组织的战术和技术与Dragonfly相似,尽管ALLANITE的技术能力并未展示出破坏或破坏性能力。有人认为,该组织在工控系统中保持存在,旨在了解相关流程并保持持久性。 |

| APT28 | IRON TWILIGHT,SNAKEMACKEREL,Swallowtail, Group74, Sednit, Sofacy,Pawn Storm, FancyBear, STRONTIUM,Tsar Team, ThreatGroup-4127, TG-4127 | APT28是一个威胁组织,被归属为俄罗斯总参谋部第85特别服务中心(GTsSS)军事单位26165。该组织至少自2004年以来一直活动。 据报道,APT28在2016年曾入侵希拉里·克林顿的竞选团队、美国民主党全国委员会和民主党国会竞选委员会,试图干预美国总统选举。2018年,美国起诉了与APT28有关的五名GRU 26165部队的军官,指控他们在2014年至2018年期间对世界反兴奋剂机构(WADA)、美国反兴奋剂机构、美国一座核设施、禁止化学武器组织(OPCW)、瑞士Spiez化学实验室和其他组织进行了网络攻击(包括近距离接触行动)。其中一些行动是在GRU 74455部队的协助下进行的,该部队也被称为Sandworm Team。 |

| APT29 | IRON RITUAL,IRON HEMLOCK,NobleBaron, Dark Halo, StellarParticle,NOBELIUM,UNC2452,YTTRIUM, The Dukes, Cozy Bear,CozyDuke | APT29是一个威胁组织,被归属为俄罗斯的外国情报局(SVR)。他们自2008年以来一直活动,经常以政府网络为目标,包括欧洲和北约成员国、研究机构和智库。据报道,APT29在2015年夏季开始入侵了美国民主党全国委员会。 2021年4月,美国和英国政府将SolarWinds供应链攻击归咎于SVR,公开声明中提到了APT29、Cozy Bear和The Dukes。此次攻击的受害者包括北美、欧洲、亚洲和中东地区的政府、咨询、科技、电信等组织。行业报告将参与此次攻击的行动者称为UNC2452、NOBELIUM、StellarParticle和Dark Halo。 |

| Dragonfly | TEMP.Isotope,DYMALLOY,Berserk Bear, TG4192, Crouching Yeti,IRON LIBERTY,Energetic Bear | Dragonfly是一个被归属为俄罗斯联邦安全局(FSB)第16中心的网络间谍组织。自2010年以来活跃,Dragonfly通过供应链攻击、钓鱼邮件和恶意软件感染等方式,针对全球的国防和航空公司、政府机构、工控系统相关企业以及关键基础设施部门进行攻击。 |

| Ember Bear | Saint Bear, UNC2589,UAC-0056, Lorec53,Lorec Bear, Bleeding Bear | Ember Bear是一个被怀疑为俄罗斯国家支持的网络间谍组织,自2021年3月以来一直活跃。Ember Bear主要针对乌克兰和格鲁吉亚展开行动,但也曾攻击过西欧和北美的外交部、制药公司和金融部门组织。安全研究人员评估Ember Bear可能在2022年初对乌克兰进行了名为WhisperGate的破坏性擦除攻击。 |

| Gamaredon Group |

IRON TILDEN,Primitive Bear,ACTINIUM,Armageddon,Shuckworm, DEV0157 | Gamaredon Group是一个被怀疑为俄罗斯网络间谍威胁组织,自2013年以来一直针对乌克兰的军事、非政府组织、司法、执法和非营利组织进行攻击。Gamaredon Group这个名字源自对对手早期行动中“Armageddon”一词的错误拼写。 2021年11月,乌克兰政府公开将Gamaredon Group归咎于俄罗斯的联邦安全局(FSB)第18中心。 |

| Nomadic Octopus |

DustSquad | Nomadic Octopus是一个以俄语为主要语言的网络间谍威胁组织,自2014年以来主要针对中亚地区的地方政府、外交机构和个人进行攻击。Nomadic Octopus被观察到进行涉及Android和Windows恶意软件的攻击活动,主要使用Delphi编程语言,并构建定制变种。 |

| Sandworm Team |

ELECTRUM,Telebots, IRON VIKING,BlackEnergy (Group),Quedagh, Voodoo Bear | Sandworm Team是一个破坏性的威胁组织,被归因于俄罗斯的总参谋部主情报总局(GRU)特殊技术主中心(GTsST)军事单位74455。该组织自2009年以来一直活跃。2020年10月,美国起诉了与Sandworm Team有关的六名GRU Unit 74455军官,指控他们参与以下网络行动:2015年和2016年针对乌克兰电力公司和政府机构的攻击,2017年全球范围的NotPetya攻击,2017年法国总统竞选活动的攻击,2018年针对冬季奥运会的Olympic Destroyer攻击,2018年针对禁止化学武器组织的行动,以及2018年和2019年对格鲁吉亚的攻击。其中一些攻击是与GRU Unit 26165(也被称为APT28)合作进行的。 |

| TEMP.Veles | XENOTIME | TEMP.Veles是一支总部位于俄罗斯的威胁组织,其目标是关键基础设施。观察到该组织使用了TRITON,这是一个旨在操纵工业安全系统的恶意软件框架。 |

| IRON HUNTER,Group 88,Belugasturgeon,Waterbug, WhiteBear,Snake, Krypton,Venomous Bear | Turla是一支总部位于俄罗斯的威胁组织,自2004年以来已感染了来自45个国家的受害者,涵盖了政府、大使馆、军事、教育、研究和制药公司等多个行业。该组织在2015年中期表现出增加的活动水平。Turla以进行水源地和钓鱼邮件攻击而闻名,并利用自有工具和恶意软件。Turla的间谍平台主要针对Windows机器,但也发现其对macOS和Linux机器进行攻击的情况。 |

APT28

美国国土安全部(CISA)(2022b)总结了APT28使用的一些入侵技术。该警报指出,APT28经常通过针对性的钓鱼邮件来获取目标组织的帐户凭据。这些邮件包含了看起来像是合法服务的域名链接,或者是伪装成合法网页,比如一个基于Web的电子邮件登录页面(2022b)。另一份由美国国家安全局(NSA)、CISA、联邦调查局(FBI)和英国国家网络安全中心(NCSC)(2021)联合发布的报告警示称,有一次广泛的暴力破解攻击活动针对云和托管的电子邮件服务器。攻击意图是使用暴力破解攻击或先前获取的凭据以及公开可用的漏洞,升级权限,在受损网络中横向移动,并获取数据。报告指出,在某些情况下,该组织部署了一个Web shell以保持对受损环境的访问。尽管这次活动范围广泛,报告指出,恶意活动针对了多个特定类型的组织,包括政府和国防、能源公司、智库、律师事务所和政党组织(2021)。

2018年对12名被指控参与2016年美国选举前几起网络攻击的GRU成员的起诉书提供了关于APT28的TTPs的额外信息。起诉书描述了该组织的钓鱼行动,以及在获得访问权限后,APT28如何从与克林顿竞选团队有关的帐户和个人中获取凭据和信息。该组织还使用恶意的Microsoft Office文档,创建外观合法的网站,对目标网络进行侦察,部署定制的恶意软件,包括X-Agent和X-Tunnel,并通过各种社交媒体账户发布获取的信息作为影响操作的一部分。起诉书描述了APT28成功攻击的不仅仅是克林顿竞选团队,还包括民主党国会竞选委员会(DCCC)和民主党全国委员会(DNC)(2018年)。

Zsolt和Szádeczky在2020年的一篇期刊文章总结了几起归因于APT28的先前入侵和攻击。文章描述了该组织用于进行其操作的各种恶意软件家族和漏洞利用。APT28所针对的组织类型逐渐变化,文章指出,该组织早期的操作重点是东欧地区的目标,直到2014年左右。其中一种APT28开发并广泛使用的恶意软件工具是VPNFilter,文章详细介绍了该恶意软件的功能,包括其各个阶段、模块和网络通信(2020年)。

APT29

CISA在2021年发布了一份摘要,总结了APT29的TTPs。该摘要指出,APT29主要针对政府网络、与外交政策分析相关的组织、技术公司和其他特定行业。APT29使用漏洞利用、密码喷洒和其他攻击手法来攻击账户和身份验证机制,以获取对目标网络的访问权限。摘要指出,该组织在操作过程中试图保持高度的隐蔽性。在获取对目标环境的访问权限后,该组织进行横向移动,收集凭证,并获取对电子邮件账户和其他敏感数据的访问权限。根据该摘要,源自SolarWinds软件受到威胁的广泛软件供应链攻击是该组织战术的一个显著变化。除了使用像Mimikatz和Cobalt Strike这样的通用恶意软件外,该组织还使用了至少一个名为WELLMESS的定制恶意软件家族(2021)。

英国NCSC还发布了关于APT29 TTPs的咨询通知。2021年的咨询通知确认并扩展了CISA的观察结果。该通知指出,除了定制的WELLMESS恶意软件和常见的通用恶意软件或红队框架(如Cobalt Strike和Sliver)外,该组织还使用了几种其他类型的定制恶意软件,包括WellMail、GoldFinder、GoldMax和Sibot。

APT29使用了多个公开可用的漏洞来攻击经常提供对组织远程访问权限的各种产品。NCSC的通知指出,一个TTP是反复攻击管理电子邮件服务器账户和邮箱,可能是为了更好地了解受攻击网络,更有效地进行横向移动,并获取敏感的用户和电子邮件数据(2021)。

法国国家网络安全局(ANSSI)在2021年发布了一份与APT29活动有关的通知。该通知提供了技术指标,并指出了以前APT29的网络钓鱼活动与SolarWinds软件供应链攻击之间的重叠。关于TTP的其他重叠,该通知参考了由不同的私人网络安全研究团队发布的五份网络安全报告(2021)。

Mandiant的网络安全研究人员John Wolfram等人在2022年发布的一篇博文详细介绍了APT29进行的网络钓鱼活动。该博文指出,这些活动使用了先前观察到的TTP,针对各种外交和政府组织和个人。尽管该组织重新使用了一些先前的TTP,但新的活动也展示了策略的变化,简化了恶意软件的部署方式(2022).

Sandworm

关于Sandworm Team的一份新闻稿和相关的美国司法部公共事务办公室(2022)的起诉书揭示了该团队进行的一些备受关注的入侵活动。新闻稿指出,从2015年开始,该团队使用破坏性恶意软件,并试图在几起入侵事件中造成重大破坏,包括对乌克兰关键基础设施的攻击、2017年法国选举前的对马克龙竞选活动的攻击、受NotPetya恶意软件影响的全球组织、2018年平昌冬季奥运会、禁止化学武器组织(OPCW)以及格鲁吉亚政府。

Sandworm Team的两种主要方法是针对性的网络钓鱼攻击和开发定制恶意软件,如NotPetya、KillDisk和Olympic Destroyer,旨在销毁数据或干扰正常运作(2022)。 几家私人网络安全公司还对Sandworm Team进行了调查和报告。网络安全公司ESET的研究团队与乌克兰计算机应急响应团队(CERT)合作,发布了一份2022年的报告,分析了针对乌克兰工控系统(ICS)网络的有针对性的网络攻击。该报告将2022年的攻击(称为Industroyer2)与2016年的类似攻击联系起来,该攻击使用了一个早期版本的定制恶意软件Industroyer。ESET描述了攻击中使用的一些TTP,并解释说Sandworm Team部署了多种类型的定制破坏性恶意软件,以阻碍分析和恢复工作(2022)。MITRE公司的研究人员Michael McFail等人发布了一份报告,对2016年的Industroyer攻击进行了技术方面的分析(2021)。报告详细描述了攻击和对手的行动,尽管文本没有质疑将此归因于Sandworm Team,但它暗示这个APT组织可能有一支专门从事ICS操作的团队(2021)。

Turla

Lemay等人在2018年的一篇期刊文章中提到了与Turla相关的一些历史TTP,可以追溯到2014年。文章指出,该组织最初使用了一种名为Uroburos的rootkit,这是一种极为复杂的恶意软件,可能用于间谍活动,并与一种早期的恶意软件Agent.btz有关。Turla使用了针对性网络钓鱼附件和水坑攻击等技术,以获取对目标组织的访问权限。文章还描述了Turla随着时间推移改变战术的方式,通过部署新类型的恶意载荷。这些载荷利用了各种命令和控制(C2)通信方法,具有不同的目的;有些是定制的恶意软件家族,而其他一些是商品恶意软件,用于收集凭据或促进横向移动。此外,还有一些载荷是脚本而不是编译的可执行代码(2018年)。

美国国家安全局(NSA)和英国国家网络安全中心(NCSC)联合发布的2019年公告解释了Turla如何利用伊朗APT组织在多个不同的入侵中使用的两个工具。该公告指出,Turla获得了这两个工具,并将其与Turla的定制恶意软件一起部署进行了明显的测试。然后,Turla扫描ASPX后门以识别更多受害者,并最终侵入了伊朗APT组织的C2和操作基础设施。这些侵入使Turla不仅能够向已经受到侵害的受害者部署额外的Turla特定恶意软件,还能获取伊朗APT组织的TTP(2019年)。

网络安全公司Symantec的两个团队合著的一份报告提供了关于Turla历史TTP的更多细节以及该组织如何利用伊朗APT。报告中提到,Turla使用多种恶意软件载荷结合合法和内置工具,如PsExec和PowerShell。报告还指出了Turla通过使用伊朗APT组织的工具或基础设施入侵的几种类型的组织(2019年)。

Gamaredon

乌克兰安全局(SSU)在2021年发布的一份报告详细描述了Gamaredon团队的技术TTP。报告中,SSU将该团队的活动归因于俄罗斯联邦安全局(FSB)在克里米亚的一个办事处,并指出该团队主要针对乌克兰。该团队使用多种工具对目标进行操作,包括Pterodo和EvilGnome恶意软件。

然而,Gamaredon并未使用复杂的TTP,因为保持其秘密性和不被发现并不是其优先考虑的事项。与其他APT团队一样,报告指出Gamaredon使用网络钓鱼、针对性网络钓鱼和其他社交工程策略来通过诱人的电子邮件和恶意附件侵害受害者。虽然Gamaredon在入侵过程中使用了至少两个公开可用的漏洞利用,但漏洞利用并不是该团队的重点,因为其目的是快速获取访问权限和收集信息,而不是在网络中进行横向移动。报告还指出,Gamaredon使用了PowerShell等内置工具和PsExec等合法软件,针对Android设备进行攻击,并且在C2通信中大量使用了动态域名系统(DNS)提供商(2021年)。

微软威胁情报中心(MSTIC)和数字安全单位(DSU)于2022年发布的一份联合报告提供了Gamaredon团队的活动和TTP概述。报告描述了该团队网络钓鱼邮件的特征,以及可能使用的单词列表用于创建快速流动的域名和在脚本和命令中的混淆。该报告详细介绍了该团队使用的一些恶意软件载荷,包括Pterodo、PowerPunch和QuietSieve(2022年)。 乌克兰国家特殊通信和信息保护服务(SSSCIP)的国家网络保护中心(SCPC)在2023年发布了一份公告,描述了Gamaredon的活动和不断变化的TTP。该团队继续使用针对性网络钓鱼邮件和恶意附件来侵害目标组织。通过针对性网络钓鱼发送的恶意文件通常是脚本、Windows快捷方式(LNK)文件和Microsoft HTML应用程序(HTA)文件。报告继续描述了之前入侵中保持一致的一些TTP和其他进化的TTP,例如使用Telegram消息系统来获取C2互联网协议(IP)地址。SCPC将一组恶意VBScript文件称为GammaLoad,一组恶意PowerShell文件称为GammaSteel(2023年)。

Dragonfly

CISA发布的两份公告提供了关于Dragonfly的TTP的见解。第一份公告于2020年发布,称Dragonfly针对多种不同类型的美国组织,可能的长期目标是获取关键信息或在组织内部获得一定级别的访问权限,以引发破坏或颠覆。在入侵目标组织后,Dragonfly通过网络横向移动并访问敏感或高价值的信息,如网络配置和多因素认证(MFA)信息。公告指出,为了获得对组织的访问权限,Dragonfly尝试通过暴力破解攻击或扫描公开可用的网络服务(如结构化查询语言(SQL)和虚拟专用网络(VPN)服务器)来获取管理员凭据,并利用公开可用的漏洞对其进行攻击(2020年)。

第二份CISA公告详细描述了Dragonfly针对工控系统(ICS)网络的攻击,重点是能源部门(2022a年)。在这些攻击中,Dragonfly通过网络钓鱼邮件或修改的软件更新传送名为Havex的恶意软件。该恶意软件为该团队提供持续访问权限,获取连接的ICS设备的信息,并能够部署其他恶意软件并从受损环境中收集数据。报告指出,Dragonfly在2016年改变了战术,但仍专注于能源行业和ICS设备和信息。这一变化包括首先入侵与能源行业有关的第三方组织,然后利用这些被入侵组织的立足点发送网络钓鱼邮件、进行供应链攻击或实施围猎攻击(2022a年)。

Joe Slowik是一位专注于关键基础设施和工业基础设施威胁的安全研究人员,他在2021年的VB2021 localhost会议上发表了一篇论文。该论文详细描述了自2010年以来Dragonfly的活动,并指出与专注于关键基础设施的其他被归属于俄罗斯的APT组织不同,Dragonfly并未进行破坏性或破坏性行动。Dragonfly使用多种技术来入侵目标,早期的活动通常会部署Havex恶意软件。论文解释了Dragonfly并非仅使用Havex,该团队部署的其他恶意软件载荷包括Karagany、Sysmain、DDex和ClientX。论文指出,在引起几家安全公司的注意后,Dragonfly经历了一段重新调整的时期。在随后的入侵中,该团队避免部署恶意软件,而更喜欢使用诸如PsExec等合法工具。论文的一个结论是,与专注于ICS基础设施或间谍活动的其他组织相比,Dragonfly的目标似乎更广泛,因为该团队针对的是关键基础设施,如机场和地方政府以及ICS网络(2021年)。

归因分析

一些作者对于网络攻击归因的重要性或可行性存在分歧。欧洲智库的网络安全研究员Sven Herpig和Thomas Reinhold在论文《Spotting the bear: credible attribution and Russian operations in cyberspace》中指出了归因的一个问题(2018年)。该论文认为,归因必须具有可信度,而可信度需要对与网络攻击相关的多个因素有全面的了解。因此,在网络攻击期间隐藏或混淆活动的复杂性和便利性下,可信的归因很可能是不可能的,或者至少是不切实际的(2018年)。

Syracuse大学安全政策与法律研究所所长Willian Banks在《国际法研究》杂志上撰写了一篇名为“Cyber Attribution and State Responsibility”的文章(2021年)。该文章阐述了一些归因的挑战,包括法律责任的可疑性或不存在性以及缺乏证据标准。还存在技术上的挑战,文章指出,对手通常会采取措施来混淆其活动或以各种方式隐藏其真实身份(2021年)。

Skopik和Pahi(2020年)也承认了归因的挑战,并表示归因常常具有一定的建模成分。此外,归因的多种模型和方法可能会导致混淆(2020年)。

将 TTP 与动机和战略目标联系起来

根据Herpig和Reinhold(2018年)的论文,涉及地缘政治的任何归因讨论的核心概念是”谁从中受益”或”谁是利益得主”。该论文认识到,在考虑到网络攻击的受益者时,”谁从中受益”的概念变得问题复杂化,因为如果将入侵的受益者视为一个国家,这一概念过于宽泛。

Steffens(2020年)详细说明了”谁从中受益”的各个方面,并建议在涉及国家赞助的入侵时,任务指派APT组织的机构或组织可能会影响归因的计算。此外,Steffens指出,”谁从中受益”的归因通常是一种假设,而不是直接观察或可证明的事实,因此在没有额外证据的情况下,它提供的归因证据相对较弱。尽管存在这些挑战,情报机构的角色和任务常常提供了对潜在目标和入侵活动的洞察,因此结合观察到的TTPs,”谁从中受益”的问题可以大大支持归因评估(2020年)。

Mueller等人在2019年的一篇期刊文章中也同意了这一观点,引用了入侵分析的钻石模型。该文章确认了归因具有非技术性的方面,在钻石模型中,这个方面就是对手与受害者之间的联系。对手与受害者之间的关系可能具有地缘政治的因素。这种关系可能依赖于假设,但在没有直接证据的情况下,它应该作为技术指标和TTPs的补充和支持(2019年)。

风险高、运营安全性低

Steffens(2020年)回顾了APT28的目标主要是政府和国防组织以及其他与当前军事目标相关的目标,但该组织的范围自从2000年代末的首次网络行动以来有所扩大。APT28被广泛归因于GRU,该组织愿意进行冒险的行动,经常忽视组织的操作安全。该组织还具备开发定制恶意软件的能力(2020年)。

Margin Research的网络安全研究员Dave Aitel等人在2022年撰写的一份报告中提供了支持GRU归因的TTPs的例证。在讨论GRU愿意冒险的问题时,报告指出,作为一个军事组织,该组织进行更加显眼和明目张胆的破坏性行动。这些活动包括出国亲自进行网络攻击,例如针对OPCW和世界反兴奋剂机构(WADA)的企图性攻击(2022年)。针对涉嫌GRU成员的2018年起诉书提供了更多关于这些攻击的细节(United States of America v. Aleksei Sergeyevich Morenets et al., 2018)。虽然起诉书中详细描述的行动并不旨在获取军事情报,但它们确实旨在破坏目标组织并获取对俄罗斯有损害或在虚假信息宣传中有潜在用途的敏感信息(2018年)。

关键基础设施、破坏和中断

根据Steffens(2020年)的观点,Sandworm团队和Dragonfly团队经常针对工控系统(ICS)网络或其他关键基础设施目标,这需要特殊的技能和知识才能成功利用。这两个团队之间存在差异,因为Dragonfly从未进行过破坏性或破坏性攻击。与Sandworm团队相比,Dragonfly在技术上似乎缺乏成熟度(2020年)。

Bowen(2021年)的一份报告引用了美国官员在针对Sandworm团队成员的起诉书中的话,称俄罗斯通过使用网络攻击造成了前所未有的破坏。报告认为,这些破坏性和破坏性行动的目标是推进俄罗斯的外交政策并惩罚对抗性组织或国家(2021年)。 美国海军研究生院的网络和国防专家、高级讲师Scott Jasper博士在2022年的一本书中讨论了Dragonfly团队。书中指出,虽然Dragonfly团队可能具备破坏能力和ICS知识,但该团队的活动表明其目标是为了未来的行动或持续的信息收集而保持访问权限。Dragonfly团队还使用欺骗性策略来混淆归因工作(2022年)。Slowik(2021年)指出,Dragonfly团队的TTP与GRU不一致,并与SVR归因的TTP不同。以前的Dragonfly团队的入侵表明该团队的动机是为了渗透敏感环境以收集情报,并为未来的破坏性或破坏性攻击准备保持对这些目标的访问权限(2021年)。

隐形和耐心的操作员

根据Steffens(2020年)的研究,APT29和Turla都采取了高水平的操作安全措施并采取了掩盖其活动的步骤。这两个团队都非常擅长隐匿行动,这使得将它们归因于特定的俄罗斯组织变得更加具有挑战性,并且这两个团队通常针对类似的外国组织(2020年)。

美国国家信息安全局(CISA)的一份通告(2021年)指出,APT29优先考虑隐匿行动,该团队的目标是从针对的外国组织中获取电子邮件和其他敏感信息。使用诸如SolarWinds之类的软件供应链攻击使得APT29通过被污染的软件更新来攻击广泛的目标,这显示了该团队TTP的演变(2021年)。

网络安全公司Mandiant在2022年发布的一篇博客独立确认了美国政府的研究结果,并将SolarWinds事件归因于APT29。该文章确认了APT29归因于SVR,并指出该团队注重高水平的隐匿行动、操作安全和技术能力。APT29始终专注于获取电子邮件和其他敏感数据,例如源代码,该团队的长期活动表明其资源充足,专注于长期情报收集(2022年)。

Egloff(2020年)的一篇论文指出,Turla的TTP与传统的网络间谍活动(例如窃取信息)更为接近,而与GRU归因的APT团队等其他更积极的行为不同。该论文认为,将较少数量的入侵归因于Turla可能是由于缺乏后续行动(2020年)。网络安全公司ESET的恶意软件研究员Matthieu Faou在2019年和2020年发布的两份报告支持了对Turla的目标和目的的理解。2019年的报告详细介绍了Turla使用“LightNeuron”后门攻击微软Exchange邮件服务器的情况。尽管Turla传统上以获取信息为目标,并针对西欧和中亚的国防和政治组织,但该团队的目标范围很广,最近专注于东欧等冲突地区(2019年)。2020年的报告解释了Turla自2008年以来一直进行的间谍行动,并主要针对特定地理区域的政府和外交目标。在其历史中,该团队窃取了敏感信息,通常是电子邮件数据和文件,并使用许多工具和能力来实现其目标(2020年)。

近海外专业化

根据Steffens(2020年)的观点,Gamaredon可能在其他俄罗斯APT组织中是一个例外,因为它只对乌克兰的目标进行网络攻击。这种特定国家的针对性和相对较低的技术工具多样性和复杂性暗示该团队在某种程度上是专门化的(2020年)。

乌克兰国家特殊通信和信息保护服务(SSSCIP)在2022年发布了一份关于俄罗斯网络活动的报告。报告指出,Gamaredon是最活跃的APT组织,不断进行间谍行动以获取敏感信息。针对军事和国防组织的攻击分析表明,Gamaredon有时会寻找特定信息并对专门目标进行操作。报告指出,该团队经常使用克里米亚的一个托管提供商进行操作,并指出使用与Gamaredon相关的恶意软件进行侵入的后渗透TTP与其他俄罗斯APT组织的行为相符,而不是典型的Gamaredon TTP(2023年)。

微软的一份报告证实了Gamaredon的观察到的动机。报告指出,在攻击目标组织后,该团队获取敏感信息并将其外泄,然后试图利用已被入侵的系统攻击其他相关组织(MSTIC&DSU,2022年)。该团队的活动与典型的网络间谍入侵一致,该团队很可能主要在克里米亚地区活动。报告还表示,Gamaredon与一系列对乌克兰目标进行破坏性攻击的入侵数据之间没有明显的联系(2022年)。

乌克兰国家安全局(SSU,2021年)将Gamaredon归因于在克里米亚地区活动的俄罗斯联邦安全局的一个分支,并指出该团队的主要目标是从乌克兰目标处获取情报相关信息。尽管该团队的TTP并不先进,但Gamaredon在关键时刻针对特定组织或个人进行攻击,这表明该团队可能采用大规模邮件发送方式或有意识地针对个人和组织进行有针对性的攻击(2021年)。

TTP 与动机没有很强的相关性

有一些研究对使用TTPs来强力支持一个团队的动机或将其归因于国家赞助的组织提出了异议或发出了警告。

美国第513军事情报旅军事法官Kevin Anderson在2021年的期刊文章《面对俄罗斯网络代理:快速归因和强制性外交》中解释道,俄罗斯一贯使用代理人对外国目标进行网络攻击。

Anderson认为,使用代理人为敌对行动提供了合理的否认可能性,并且行动者可以轻松地掩盖他们的活动。俄罗斯据称在以前的几次攻击中使用了网络代理,可能是因为使用代理人的成本较低,而不必自行开发能力,并使国家能够与敌对活动保持距离。

Anderson还提出,俄罗斯通过民族主义信息传播或强制手段赢得了非政府的网络能力个人和团体的支持,使国家能够利用他们已经针对西方国家进行的敌对活动来实现政府任务下的政治和经济目标。Anderson得出结论,对于网络攻击的归因,证据标准过高。一个更好的方法可能是更加依赖外交政策,并审视一小部分关键的可归因指标(2021年)。

Jasper(2022年)指出,许多APT团队使用一种被称为“利用现有资源”的技术,即利用操作系统内置的工具来实现目标,而不是部署恶意软件。俄罗斯APT团队经常使用的一个工具是Microsoft PowerShell,通过运行脚本或直接在系统内存中部署恶意软件,它提供了广泛的功能,使恶意软件和APT的活动更难以检测(2022年)。 此外,Soldatov和Borogan在2022年的一份报告中回顾了经常发生的任务重叠、缺乏协调和情报机构之间的竞争。Sherman(2022年)对此表示赞同,并指出俄罗斯政府的官僚机构导致了进行网络行动的竞争和内部冲突。

研究结果的讨论

本研究的目的是评估俄罗斯著名的国家级支持的网络行动组织,并基于它们的动机和战术技术过程(TTPs)将它们与相关政府机构联系起来。该论文旨在回答以下问题:俄罗斯政府机构的动机有哪些证据支持?据报道,直接受俄罗斯政府监督的著名APT组织的TTPs是什么?俄罗斯APT组织的TTPs与具备网络能力的俄罗斯机构的动机有何关联?

通过分析这些APT组织的证据和特征,本研究旨在建立这些组织活动与俄罗斯政府机构之间的联系。

俄罗斯情报组织的动机

研究显示,俄罗斯情报机构的网络行动具有动机和战略目标的证据。每个机构的目标和行动是表明它们动机的主要因素。Bowen的研究表明,作为俄罗斯军事情报机构的GRU一直试图获取军事情报或任何俄罗斯可以利用以获取军事或政治优势的信息。该组织还进行了破坏性或破坏性攻击,有时与信息影响活动相结合,以支持俄罗斯的战略目标并对其对手造成负面影响。

此外,来自McFail等人的研究注意到GRU将其操作性网络能力分为至少两个组,即APT28和Sandworm团队,这表明这两个组之间存在不同的任务和专业能力。这些任务和专业能力的差异在每个组的不同攻击特征中是明显的。例如,Sandworm团队进行了破坏性和破坏性攻击,并以关键基础设施为目标,而APT28则没有。

Steffens、Jasper以及Lilly和Cheravitch的研究显示了APT28和Sandworm团队之间的合作关系,这两个组结合自身优势进行行动。例如,两个GRU单位在针对2016年美国选举和禁化武组织的攻击中的角色不同,如Steffens和Aitel等人所解释的那样。在2016年美国选举入侵中,APT28进行了入侵并获取了敏感信息,然后将信息提供给Sandworm团队用于影响操作。

与GRU类似,现有研究证实了SVR的主要动机:收集对外国目标的情报。如果将APT29归因于SVR的主张得到主要西方国家的支持,那么SVR的目标通常是政府和政治实体或与这些实体密切合作的私营公司,例如智库,如Bowen和EIFS的研究所指出的。

然而,除了APT29持续针对电子邮件数据进行攻击外,APT29入侵的目标的目标尚不清楚。对APT29目标的洞察力的缺乏可能是由于该组织所针对或获取的信息的敏感性,导致缺乏相关报道。此外,尽管Gioe的研究描述了SVR试图将其HUMINT(人类情报)和网络能力结合在一起以影响2016年美国选举的行动,但尚不清楚他们是否实现了他们的HUMINT目标以及在多大程度上他们与网络入侵活动进行了协调。EIFS的研究与其他一些政府归因和报道有所不同,并指出SVR与FSB共同运作APT29。

EIFS还表示,尽管SVR的主要目标是收集外国情报,但与其他俄罗斯组织相比,其网络能力较弱。它并不独立进行行动,而是扮演组织和协调角色。这些说法是合理的,但很难证明。与SVR的行动相关的保密性水平使得评估其网络能力变得具有挑战性。然而,人们可以问一下为什么FSB作为一个在主导俄罗斯网络能力方面具有历史优势和对其他情报机构的敌对态度的组织,会同意与作为竞争对手的SVR进行联合行动。

对FSB动机的研究各不相同,并且表明FSB的动机最广泛,仅仅是保护国家的利益。Soldatov和Borogan的研究显示,FSB可能的APT组织对各种各样的目标进行了广泛的行动,其主要意图是窃取数据,APT组织进行的活动更类似于传统的网络间谍活动。FSB在监视和反情报方面的国内优先事项为该组织提供了工具和技艺,使其能够轻松转向对国外目标的网络行动,正如Fabian、Wile和Sherman的研究所示。

FSB在执法和对涉嫌网络犯罪或黑客团体的国内调查方面的作用为该组织提供了一种合作或威胁这些团体的手段,使他们的活动与俄罗斯的优先事项保持一致,或者至少阻止这些团体对国家利益进行攻击,正如Lilly和Cheravitch所建议的那样。Bowen的研究支持了对FSB可能的行动主题的理解,包括在俄罗斯的直接影响范围内,特别是在乌克兰,以及试图避免网络入侵的归因。FSB在邻国境内保持运营能力的历史很可能是该组织进行网络行动以针对这些国家的动机因素之一。虽然GRU也对乌克兰进行网络行动,但这些行动与军事式攻击和军事战略相一致,因为它们最常试图破坏或摧毁关键基础设施目标。

松散的战略目标和责任

现有研究中的一个趋势是俄罗斯情报机构之间的竞争,导致它们在进行网络行动时的目标重叠。Soldatov和Borogan的研究指出,这种竞争环境为了争取支持和资源,往往导致机构之间缺乏协调,在目标上存在不必要的相似性。APT28和APT29对参与2016年美国选举的政治组织进行的分别攻击就是这些观点的例证。APT29在APT28之前获得并保持对受影响组织的访问权限,可能没有APT28的知情,显示出至少在工作重复和使用不同TTP方面的重叠。虽然每个组织攻击背后的具体动机只是推测,但军事情报目标不太可能是其中之一,这表明APT28追求的是其次要目标之一。Galeotti在附录A中创建的表格显示了GRU、SVR和FSB在主要和次要角色上的显著重叠。很可能自该表格在2016年创建以来,各个机构的APT组织在技术能力上不断提高,并继续争夺资源和政权的支持,导致目标重叠只会增加。

能力增长和范围蔓延

现有研究中的另一个趋势是俄罗斯不断发展的网络作战理论以及各情报机构在网络能力增长方面的差异水平。Lilly和Cheravitch的研究表明,直到2010年代中期,GRU的运营网络能力有限,因此尽管该组织在此期间进行了攻击性网络行动,但其能力并不强大,限制了其行动的效果,并迫使GRU依赖FSB代表其进行行动。虽然GRU在2010年代中期开始积极发展其能力,但在此之前,该组织无法持续进行针对核心目标的有效网络行动,这继续削弱了有关情报收集的定义角色和责任。Soldatov和Borogan的研究显示,SVR在这方面情况与GRU类似,并于2010年代开始扩展其网络能力。根据EIFS的研究,SVR可能与FSB合作,以弥合技术能力差距。随着GRU和SVR增强了其网络能力,它们很可能也扩大了其行动范围。相比之下,作为俄罗斯主导网络能力的机构,FSB很可能开始进行没有限制的网络行动,并逐渐发现其任务从国家领导层越来越受限,因为其他竞争机构变得更具技术能力。

俄罗斯著名 APT 组织的 TTP

每个俄罗斯APT组织都有一些显著或独特的TTP(战术、技术和程序),但也存在一些共同点和共享特征。本部分详细介绍了其中一些不同和相似的TTP,但并非完整的评估。虽然附录D中的MITRE ATT&CK可视化可能不完整,但比较每个图表中显示的TTP可以提供对每个组织的共享或独特特征的重要见解。这可能是继续了解每个组织的TTP的有价值工具。

自定义恶意软件系列

每个APT组织的最明显的独特TTP是定制恶意软件系列。APT28使用多种类型的定制恶意软件,很可能是为其入侵行动开发或定制的。这些恶意软件系列包括X-Agent、X-Tunnel、VPNFilter、CHOPSTICK、OLDBAIT和CORESHELL。

同样,APT29也使用定制的恶意软件系列,包括WELLMESS、WellMail、GoldFinder、GoldMax和Sibot。更有名的是,APT29使用了多种不同变种的恶意软件,统称为“The Dukes”,包括CosmicDuke、MiniDuke、CozyDuke、OnionDuke和SeaDuke。APT29对这些恶意软件系列的使用变得如此常见,以至于一些组织继续将该组织称为Cozy Duke,或者简单地使用恶意软件的集合名称“The Dukes”作为该组织的标识符。

Sandworm团队使用定制的、独特的恶意软件,旨在销毁数据,通常被称为抹掉者,或者禁用系统。该团队使用的显著恶意软件系列包括NotPetya、Industroyer及其后续变种、KillDisk、BlackEnergy及其后续变种、Olympic Destroyer和BadRabbit。

研究表明,一个APT组织通常只能在使用一次破坏性恶意软件之后,该恶意软件需要进行大量的代码修改才能重新使用。这可能是因为国家支持的破坏性攻击的效果和影响力增加,行业对这些攻击的报道增多,潜在目标和安全供应商对这些攻击做出的反应。

与APT29类似,Turla(意为“蛇”)也根据该组织使用的恶意软件命名。早期入侵使用了Uroburos rootkit,但该组织还使用了其他几种恶意软件,包括LightNeuron、ComRAT和Mosquito。相对而言,观察到技术能力较低的新型APT组织Gamaredon并没有使用许多独特的恶意软件,但一直在稳定地使用Pterodo等恶意软件。Dragonfly使用的最显著的恶意软件是Havex,也被称为Oldrea,但该组织还使用了其他非特定于该组织的通用恶意软件。

防御和隐蔽能力

尽管研究表明APT29和Turla是最注重隐秘和隐蔽行动的俄罗斯APT组织,但对比每个组织使用的MITRE ATT&CK防御逃避技术的结果显示,所有俄罗斯APT组织在入侵中都使用了不同程度的逃避、防御或隐蔽行为。

将每个组织使用的不同MITRE ATT&CK技术叠加到一个可视化图中,显示这些组织共使用了20种不同的防御逃避技术,其中使用模糊化或文件删除是最常见的技术。

APT28使用防御技术的方式特别值得注意,因为该组织以低操作安全性、高风险和短时间入侵而闻名。另一种可能是,与其他组织相比,APT28使用防御技术的方式更为广泛地报道,因此受到更深入的研究、分析和对抗。

在某些方面,APT29和Turla在隐蔽行动和明显增加对隐秘活动的关注方面突出于其他俄罗斯APT组织。HC3的研究显示,例如,Turla部署了次要后门,以便在受害者发现和移除主要后门时保持访问权限。同样,当Turla入侵一个伊朗APT组织时,该组织获得了一套专属于完全不同APT组织的工具。这种入侵使Turla能够在伊朗APT的伪装下进行操作。

由于有关APT29获取伊朗组织工具的报道广泛,APT29只能在有限的时间和范围内进行这些操作。APT29在SolarWinds软件供应链攻击中展示了如何优先考虑隐蔽性。该组织入侵了软件提供商SolarWinds,并获得了其源代码存储库的访问权限。在相当长的延迟之后,他们将恶意后门代码部署到合法应用程序中,通过软件更新机制传播到SolarWinds的客户端。这个行动非常复杂,需要技术技能和耐心。

收获凭证和横向移动

研究表明,俄罗斯APT组织使用了多种技术来获取凭据并在受攻击的网络中进行横向移动。美国国家信息安全中心(CISA)的一份警报提到了APT29使用的一种称为“凭据跳转”的技术,通过窃取浏览器Cookie来绕过多因素认证,在针对云账户和数据的入侵中进行操作。

Aitel等人的研究解释了APT28使用其恶意软件X-Agent记录击键信息(包括密码和其他潜在敏感信息),以及使用Mimikatz等凭证获取工具在2016年美国选举入侵中获取凭证。俄罗斯APT组织开始增加对通用凭证获取工具的使用,而不是自定义恶意软件。俄罗斯APT组织还利用乌克兰的战争局势,从被俘的乌克兰人员或处于被俄方控制的领土上的组织中获取凭证。 在获取了凭证之后,APT组织通常会尝试在受攻击的组织内部进行横向移动。横向移动有助于增加APT组织的访问级别,使其能够获得管理访问权限,并便于寻找APT组织感兴趣的系统和数据。

俄罗斯APT组织使用了多种不同的横向移动方法。例如,SSSCIP的研究指出,Sandworm Team使用了远程桌面协议(RDP)的内置功能,以及其他技术。俄罗斯APT组织的一个共同特点是使用服务器消息块(SMB)或Windows管理共享进行横向移动,通常与其他合法或内置的操作系统工具(如PsExec)结合使用。例如,APT28在暴力攻击活动中映射网络驱动器,Dragonfly在获取管理凭证后通过内置或合法工具连接到其他系统,而Sandworm Team则使用ADMIN$共享来传播破坏性恶意软件。

共享 TTP 和改变策略

根据现有的研究,俄罗斯APT组织似乎越来越少依赖自定义恶意软件,更倾向于使用通用恶意软件、红队和渗透测试框架,或内置操作系统功能。转向通用恶意软件可能是为了使归因更加复杂,因为单个组织使用独特类型的恶意软件是一个强有力的归因指标。所有组织都使用PowerShell执行脚本和在操作系统上运行命令。大多数组织还利用至少一种脚本语言,如Python、JavaScript或Visual Basic。使用脚本语言而不是独立的恶意软件可以在几个方面带来好处,例如减少在受攻击系统硬盘上的恶意文件的存在,或者利用内置于操作系统的功能,因此可能在更高级别的信任下运行。

每个APT组织还利用了各种不同的钓鱼或钓鱼邮件技术进行攻击。这些邮件大多包含恶意附件、指向恶意文件的链接,或者指向伪造网站的链接,这些网站通常通过看起来合法并提示用户输入凭据来窃取凭据。在某些技术方面,组织之间存在差异,包括伪造网站的基础设施或发送电子邮件的方法。一些攻击利用伪造或被入侵的商业伙伴或其他具有建立的信任关系的第三方的电子邮件帐户。这些攻击利用伪造或合法但被入侵的信任关系表明攻击的复杂程度更高,或者至少在发起攻击之前进行了更高水平的侦察。APT29在至少一次由ANSSI注意到的攻击中对钓鱼的方法有一个显著的变化。在该攻击中,APT29利用了Constant Contact的电子邮件服务发送钓鱼邮件。利用知名的电子邮件服务提供商展示了利用现有的电子邮件信任关系的另一种方法。

将 TTP 与动机和战略目标联系起来

现有研究对俄罗斯APT组织的TTP(战术、技术和程序)与其动机或战略目标之间存在着松散的关系。几位作者得出结论,APT组织的具体目标和它们的目的之间存在着较为直接的关系。对于每个APT组织来说,目标选择是最容易理解的关系。然而,正如本研究所讨论的,尽管每个APT组织在目标选择上存在一致的主题,但每个组织都具备能力和自由度,可以针对各种目标进行攻击,无论是与其他APT组织竞争还是作为联合行动的一部分。表1总结了每个APT组织的一些重复研究主题。

| 组织 | 关联组织 | 目标 | 主题 | 目标时间 | 重点事件 |

|---|---|---|---|---|---|

| APT28 | GRU Unit 26165 | 政治、军事、国防、政府 | 间谍(数据窃取)、反间谍 | 短 | 2016年美国大选,世界反兴奋剂机构,禁止化学武器组织(与sandword团队合作) |

| Sandworm | GRU Unit 74455 | 基础设施、政治、政府 | 破坏 | 短 | NotPetya,2016年美国选举中,奥运驱逐舰,禁化武组织(APT28),Industroyer,Black Energy |

| APT29 | SVR 或(FSB) | 政府、政治 | 间谍(数据窃取) | 长 | 2016年美国大学、solarwinds供应链、2017荷兰政府 |

| Turla | FSB | 几乎任何 | 间谍(数据窃取) | 不一 | 2018美国军事、RUAG、2020德国 |

| Gamaredon | FSB | 乌克兰 | 间谍(数据窃取)、反间谍 | 短 | 乌克兰 |

| Dragonfly | FSB | 能源、关键基础设施 | 间谍(数据窃取) | 长 | 2014年ICS攻击 |

运营专长

在讨论不同的俄罗斯APT组织时,多位作者的研究都强调了进行操作时不同的风险承受水平,以及风险承受或规避与组织的目标和目的之间的关系。研究者特别提到了APT28和Sandworm Team对高风险网络行动的接受程度和低操作安全性。研究者将这些组织的战术技术和军事理论进行了类比。研究表明,如果这些组织遵循军事意识形态,它们的行动很可能是战术性的,或者是在混合战争环境下支持传统军事行动的。

有证据支持这些观点,尤其是关于Sandworm Team及其针对乌克兰的破坏性或破坏性行动的证据。然而,也有一些入侵事件不符合军事行动理论。例如,Sandworm Team对韩国进行的虚假攻击“奥林匹克毁灭者行动”可能是为了干扰奥运会,因为涉及俄罗斯运动员的争议,这是出于政治动机而非军事。相反,Sandworm Team可能之所以进行非军事行动,仅仅是因为该组织具备所需的操作技能,即进行破坏性或破坏性攻击的能力。同样,APT28成员出国进行针对OPCW和WADA的面对面操作,并没有提供军事或战略情报的好处。更有可能的是,APT28之所以进行这些行动,是因为从俄罗斯发起的网络攻击失败,因此需要在接近目标的地方进行攻击,或者是APT28是唯一有适合进行此类操作的情报机构。

Gamaredon进行的入侵可能是另一个操作专长的例子。乌克兰政府将Gamaredon归因于在俄罗斯占领的克里米亚地区运作的FSB分支机构,并表示其工作人员是前乌克兰军事人员。在这种情况下,Gamaredon针对精确的乌克兰目标进行的各种网络攻击是合理的,因为该组织具备对重要乌克兰组织的操作知识。同样,由于FSB在俄罗斯所认为的势力范围内的国家中一直存在,因此Gamaredon是FSB的一部分也是完全合理的。

APT29使用的高度隐秘的水平也可能与SVR的操作专长有关。SVR长期以来一直进行传统的人类情报间谍行动,并且为了确保特工和情报来源的安全,SVR需要在隐秘和诡计方面发展能力。尽管SVR需要将这些能力转移到与传统间谍技术完全不同的网络操作领域,但有理由相信,SVR进行高度敏感的入侵行动需要高度隐秘性,仅仅是因为该组织已经掌握了如何进行这样的操作的知识。如果,如一些研究所提出的,SVR没有直接进行网络操作的技术能力,那么该组织至少可以为更具技术能力的组织提供咨询或培训,例如由FSB指导的APT组织,正如之前的研究所建议的那样。

入侵历史和操作持续时间

现有研究中的一个方面可以暗示APT组织与指挥机构之间的关系,即组织入侵的历史。Lilly和Cheravitch的研究指出,GRU在2010年代中期之前的网络能力有限。如果这是真的,那么对归因于GRU的APT28和Sandworm Team的活动进行考察应该显示,在2010年代初之前,APT28几乎没有或者很少的行动,并且如果有这样的行动,它们应该具有较低水平的技术能力。虽然没有人可能会完全知道APT28的活动的全部范围,但归因于APT28的早期入侵主要集中在东欧地区的目标上,并且范围有限。2014年以后的行动逐渐显示出更高水平的技术能力和扩大的目标范围。这些变化支持了APT28是GRU的一部分的观点,因为已知的2013年的战略变化旨在迅速增强该机构的网络战能力。

同样,GRU是一个军事组织,很可能会利用网络能力进行战术性、有限期的行动。根据已知的入侵情况,APT28和Sandworm Team基本符合这个特征。尽管NotPetya软件供应链攻击需要大量的计划才能成功执行,但该攻击仅用于破坏和干扰运营,几乎没有提供任何情报收益。与被归因为APT29的长期情报收集软件供应链入侵(例如SolarWinds攻击)相比,NotPetya攻击更加直接。此外,现有的研究推测NotPetya的全球传播并非有意为之。NotPetya在乌克兰以外造成的广泛破坏表明至少存在计划不周或者最多是鲁莽冒险的问题。

由FSB指导的APT组织很可能在GRU和SVR能力提升之前就已经开始了行动。Slowik对Dragonfly活动的分析显示,该组织自2010年起就对关键基础设施进行有针对性的攻击,而在这之前还有三年时间,非FSB机构的能力尚未提升。攻击关键基础设施需要特定的技能,以获取访问权限,并且在操作技术网络中不会无意中造成损害或意外后果。2010年时,任何俄罗斯的APT组织可能没有足够的技术能力。Turla被归因的入侵情况类似,该组织的入侵活动显示出高水平的能力,通过定制的恶意软件、可调整的TTP和对隐蔽性的关注,即使在早期的入侵之前,而这些能力在FSB之外的机构还未能发展出来。

研究的局限性

这项研究存在一些限制。其中最具挑战性的限制之一是关于俄罗斯APT组织技术TTP的学术资源匮乏。学术界缺乏对入侵数据集和其他技术数据的可见性,这可能是造成学术资源不足的原因。这些数据似乎主要存在于私营行业或政府报告中。同样,每个APT组织使用了足够多的不同TTP,使得全面讨论变得不可能。这项研究无法讨论与俄罗斯相关的所有APT组织,因为数量太多,无法进行彻底的讨论。此外,俄罗斯情报机构的不透明性使得对归因和动机的讨论变得困难。这项研究依赖于从当前可用的研究和对这些机构功能的公认理解中得出结论。

这项研究还明确排除了特定的信息来源和先前的研究。其中包括来自俄罗斯网络安全公司的所有研究或出版物。虽然任何对俄罗斯政府的不当行为或影响的报道都不能被视为定论,但这项研究排除了来自俄罗斯网络安全公司的所有报道,以避免从可能存在偏见的分析或技术报告数据中得出结论。这项研究也没有关注信息或影响行动,因为这些行动的TTP与技术入侵行动没有类似的TTP集合。最后,这项研究排除了对私人俄罗斯安全公司和组织活动的报道,这些信息可能需要通过广泛的研究界进一步分析和证实,才能纳入本研究。

未来的研究建议

进行这项研究后,还有许多未解答的问题和潜在的主题进一步探索。 未来的研究可能集中于分析较小范围的俄罗斯 APT运营、APT 集团之间的关系或私营企业在 APT 集团中的作用操作。 本节提出了本研究中出现的一些潜在问题。

FSB 如何在国内外开展网络行动?

对于Turla和Dragonfly等未在本研究中涵盖的组织,将其归属于俄罗斯联邦安全局(FSB)并非普遍认可。尽管有些消息来源将这些组织归属于FSB,但对于FSB在网络行动中的广度仍存在普遍困惑。一个可能的未来研究课题是仔细研究现有证据,以解决关于FSB网络行动的归因问题。由于FSB在国内监视和网络安全方面拥有广泛的责任,这个未来研究的起点可能是研究FSB如何进行其国内行动。关于FSB在俄罗斯境内的网络活动,可能会有更确切的信息可供参考,而研究这些国内行动可能会更容易理解该组织在国外的活动。这种理解可能进一步导致对FSB攻击行动的更明确的归因。

SVR 和 FSB 之间有什么关系?

与之前的潜在课题类似,来自EIFS的现有研究指出,俄罗斯外情局(SVR)的网络能力很有限,该机构与FSB合作进行网络行动。关于SVR具有相对较低的网络能力的观点与一些被归因于该组织的入侵行动不符,特别是SolarWinds软件供应链攻击。未来的研究可以更深入地研究SVR在网络行动中的角色,例如评估高调或高能力攻击的TTPs,以确定它们是否与FSB一致,正如一些过去的研究所暗示的那样。SVR是一个高度神秘的组织,因此这项未来的研究可能会研究俄罗斯政府文件和其他国内数据,以更好地了解该机构并确定其网络能力。

私营企业在俄罗斯国家资助的网络行动中扮演什么角色?

大量的研究关注了俄罗斯整体网络战略中使用网络代理和网络犯罪组织的角色。目前很少有研究探讨合法的私人安全公司在支持俄罗斯攻击性网络行动中的作用。未来的研究可以调查这方面的数据,更广泛地研究私营企业在支持俄罗斯APT组织方面的角色。这些数据可能表明私人安全公司提供培训、软件开发,并履行技术或网络能力的合同。寻找和分析帮助俄罗斯APT组织的公司的数据可能是复杂的。然而,对这个课题进行深入研究可以提供有价值的洞察,了解俄罗斯APT组织的TTPs或每个情报机构的长期目标。

结论

本研究考察了一些知名俄罗斯APT组织的TTPs以及主要俄罗斯情报机构的可能动机。有证据表明俄罗斯APT组织的TTPs与情报机构的动机存在潜在关系;然而,俄罗斯的政治体制鼓励情报职能之间的竞争,导致工作重叠和广泛的网络行动范围。现有研究解释了俄罗斯信息战的意识形态,并展示了每个俄罗斯情报机构的网络能力如何变化和增长。尽管各机构之间存在竞争,但每个情报机构都将其历史运营重点应用于网络能力,例如GRU特工出国进行近距离目标行动。每个机构通过增加资源和优先级或组建新的网络行动组来增强其网络能力,以开展更有效的行动。

此外,虽然每个APT组织都具有独特的TTPs,但在网络攻击链的某些阶段存在重叠。随着这些组织转向使用操作系统内置功能来实现目标操作和支持入侵后活动,这种重叠变得更加明显。尽管在动机和TTPs方面存在共性,但俄罗斯APT组织在其网络行动中具有独特的特点。有证据表明,每个情报机构内部存在网络能力的专业化,例如GRU内部的破坏性攻击和FSB内部高度区域特定的定向攻击。这些组织通常依靠针对性的钓鱼邮件来获取凭据或在目标组织中部署恶意代码。它们使用定制和通用恶意软件在被入侵环境中进行横向移动和实现目标操作。区分APT组织的一个显著特点是其隐蔽性和逃避性的程度。每个俄罗斯APT组织都试图以不同程度隐藏其存在和行动。然而,APT29和Turla始终采用高度隐蔽的策略以避免被发现、加重归因的复杂性或保持持久性。

现有研究侧重于APT组织的目标行业和组织,作为了解它们的动机和与其主要情报机构的联系的证据。虽然APT组织的目标对于确定与APT组织的指导机构之间的关系至关重要,但仅凭目标本身还不足以将APT组织与任何总体机构联系起来。相反,每个APT组织的TTPs结合俄罗斯情报机构运营背景的上下文,有助于理解每个APT组织与其指导机构之间的关系。有证据表明,将传统的运营经验应用于网络行动、网络能力在关键时期的演变和增长,以及在各种复杂性和持续时间的网络攻击中的历史记录。

本研究涉及的一个核心问题是在公开报告的网络入侵中关于归因的细节不足。许多报告,包括政府的警示,将网络攻击归因给具体的俄罗斯情报机构,但没有详细说明报告团队如何得出这样的归因结论。现有研究认为,这是由于情报机构动机的复杂历史背景、在成功入侵的详细TTPs和目标操作上报告的敏感性,以及俄罗斯情报机构的不透明性。由于各种原因,网络攻击的归因是具有挑战性的,因此可以合理地认为,拥有对APT组织活动的详细了解的组织可能不愿意分享完整的归因评估的来源和方法;这在政府报告的情况下尤为如此,因为披露来源和方法可能会削弱政府现有的情报能力。不幸的是,APT组织似乎越来越多地利用通用的TTPs,例如使用PowerShell和通用恶意软件。更多地关注这些攻击的意识、报告和分析可能使组织能够识别攻击的风险,并更容易检测到恶意活动。